|

Sidst opdateret d. 22-04-2010 |

Når orme og vira hærger computeren |

|

|

Når orme og vira hærger computeren

Publiceret 16-02-2004

|

Vi ved vist alle sammen, at internettet er et farligt sted for en online computer, der ikke er sikret ordentligt. Med artiklen vil jeg forsøge at beskrive nogle af de ting der sker, når computeren rammes af vira og/eller orme, og hvordan man kan rense computeren igen for disse. |

|

Personligt er jeg temmelig paranoid hvad angår computersikkerhed, og der bliver ikke sløset nogen steder. Derfor har jeg taget en af mine computere og isoleret den fra de andre. Den er blevet bragt i en standard Windows 2000 Professional tilstand, uden Service Packs, hotfixes (opdateringer), firewall eller antivirus.

Det er mit indtryk at mange bare nøjes med den præinstallerede Windows version på deres computer, hvad enten det så er Win98, WinMe, Win2K eller WinXP, og hverken får den opdateret eller installeret sikkerhedssoftware i form af antivirus og firewall. Det er med udgangspunkt i dette forhold at jeg nu, stik imod al sund fornuft, inficerer min maskine med forskelligt utøj, og prøver at simulere en typisk situation.

De første tegn på inficering

Da jeg etablerede en internetforbindelse gik der 22 minutter inden den første orm meldte sin ankomst (W32/Gaobot.CC), men den fik jeg desværre udraderet inden jeg nåede at lave skærmbilleder. Jeg håbede også på et besøg af Blaster eller en af varianterne, men de havde åbenbart ikke lyst. Dog er det så lykkedes at få nogle andre udmærkede eksemplarer af tidens plager på computeren.

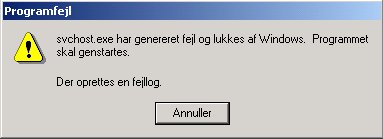

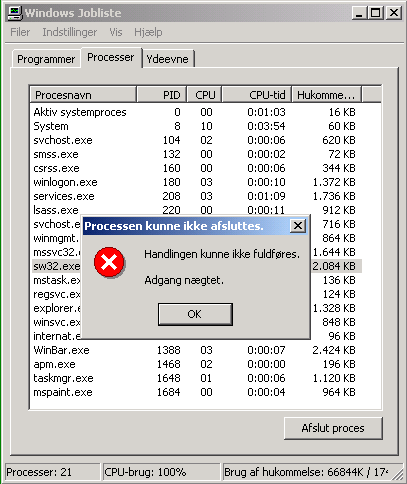

Når en computer inficeres af en orm, opdager man det ikke mens det sker, da det sker i det skjulte, uden brugerens vidende eller medvirken. Det sker ved at benytte åbne porte og udnytte DCOM ( Distributed Component Object Model) protokollen. Ormen eksekverer sig selv og så mærker man for alvor inficeringen. Det første som sker er typisk at svchost.exe melder om fejl.

Grunden er at svchost.exe er en central proces som er vært for andre services der køres som DLL (moduler). Der kan køres flere sessioner af svchost.exe, hvor de er grupperet med forskellige services. Ved at lukke svchost.exe opnår ormen at deaktivere en række funktioner og moduler, bl.a. installation og kørsel af sikkerhedssoftware, installation af service packs og opdateringer samt kopiering og sæt ind m.m..

En anden mærkbar konsekvens er at maskinen er langsom som en gammel 286´er pga at alle systemressourcer bruges af virus/orme filerne.

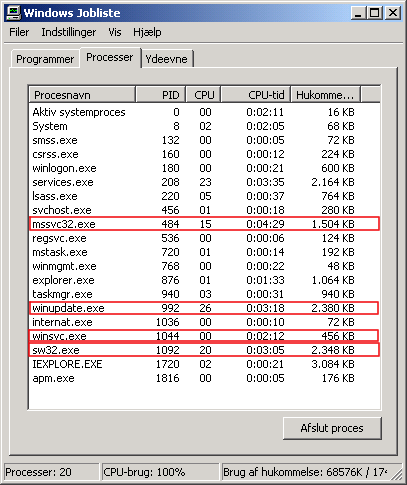

Identificering

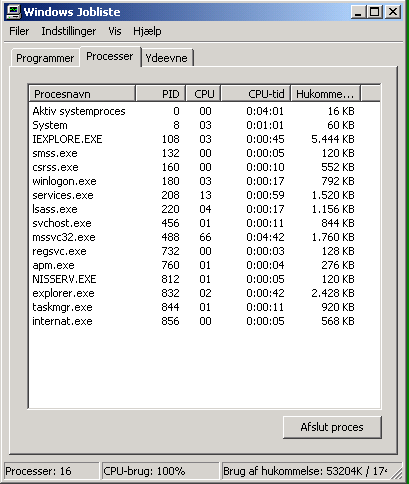

For at kunne gøre noget ved problemet er det nødvendigt først at identificere det - vi skal vide hvad vi er oppe mod. Lad os derfor kigge på de processer som bruger alle ressourcerne.

Bemærk at dette er et øjebliks billede, og at de forskellige processer kan have store udsving i ressourceforbruget.

mssvc32.exe

Identificerer sig selv som Microsoft Windows Media Enforcer Components. Den vender vi tilbage til senere.

winupdate.exe

Kendt som W32/Gaobot og Agobot.Gen

Ormen kopierer sig selv til C:\WINNT\System32\ og tilføjer sig i Startup service i registreringsdatabasen samt i forskellige nøgler. Forsøger at skabe kontakt til en IRC server, hvorfra den kan modtage instruktioner.

winsvc.exe

Identificerer sig som Windows service, men er kendt som Backdoor W32/Sdbot-O

Ormen kopierer sig selv til C:\WINNT\System32\, hvor den benytter attributten "skjult" så brugeren under normale omstændigheder slet ikke vil kunne se filen, og forsøger ligeledes at oprette en fil i samme mappe ved navn svchost32.exe. Tilføjer sig i Startup service i registreringsdatabasen samt i forskellige nøgler. Forsøger at skabe kontakt til en IRC server, hvorfra den kan modtage instruktioner.

sw32.exe

Kendt som Agobot.BQ

Ormen kopierer sig selv til C:\WINNT\System32\ og tilføjer sig i Startup service i registreringsdatabasen samt i forskellige nøgler. Åbner for portene 135 og 445 samt forsøger at skabe kontakt til en IRC server, hvorfra den kan modtage instruktioner.

Men vi skal da ikke snydes for den hurtigstspredende orm af alle, nemlig MyDoom (også kendt som Mimail.R, Novarg.A og Shimg). Lidt skuffende kan jeg kun præsentere MyDoom.A (der er meget mere udfordring i MyDoom.B), men det er jo ikke en hyldevare som man bare kan hente.

file.exeI modsætning til de førnævnte elementer er MyDoom en orm, som man selv skal aktivere. Filen ankommer som en vedhæftet fil i en email. Der er forskellige emner, tekster og filnavne så man ved aldrig på forhånd hvilken variant der er tale om. I dette tilfælde hedder filen file.exe og ser således ud:

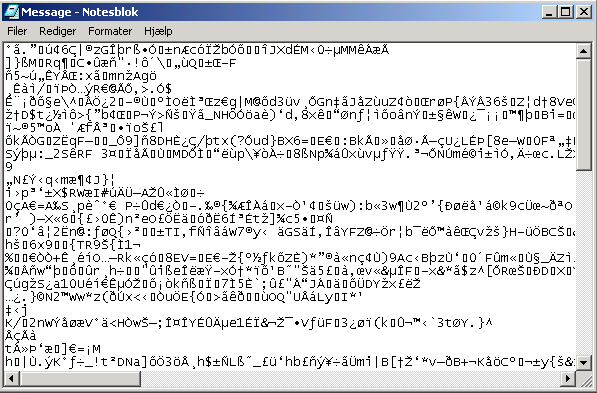

Når man åbner filen første gang får man dette frem på skærmen, og samtidig køres ormen.

Denne fil hedder Message og vises af Notesblok, og viser bare en

masse vilkårlige karakterer. Ormen opretter en ny fil ved

navn taskmon.exe i C:\WINNT\System32\ og tilføjer denne

nøgle i registreringsdatabasen

hklm\software\microsoft\windows\currentversion\run\taskmon

= taskmon.exe

(bemærk dog at taskmon.exe er en legitim Windows-fil i

Win95/98/Me). Endvidere opretter ormen også en fil ved navn

shimgapi.dll i C:\WINNT\System32\ og tilføjer en yderligere

nøgle i registreringsdatabasen som skal indlæse denne

fil ved hver genstart. Filen er en bagdør og vil give en

indtrænger adgang via TCP port 3127. Ormen sender også

selv videre til alle adresser i adressekartoteket samt laver et

DOS-angreb mod SCO.

Af andre aktuelle Agobot/Gaobot varianter kan nævnes: esoh123.exe, system.exe, s3serv.exe (S3 server) og sndloader.exe (Sound loader).

Når ormene har overtaget

Processerne er nu identificeret og næste skridt er så at få dem stoppet og slette filerne.

Godt, vi prøver at afslutte processerne - men nej, de kan ikke afsluttes. Så kan vi da bare bruge msconfig og regedit og fjerne dem i Startup. Men nu er det Agobot, vi har med at gøre og så kan msconfig ikke startes op og regedit lukkes ned efter ca. 4 sekunder - ikke meget tid når der skal slettes en del nøgler og værdier.

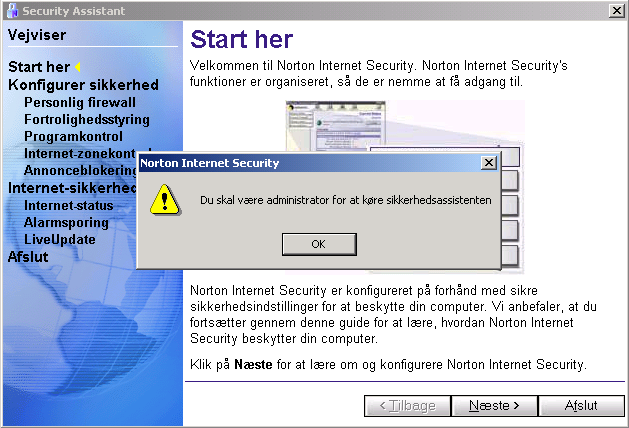

He he, så installerer vi da bare noget sikkerhedssoftware som kan få bugt med utøjet. Troede du lige, hva' - man får en kedelig fejlmeddelelse, men det skyldes ikke manglende administratorrettigheder, men derimod at ormene forhindrer enhver form for kørsel og installation af den slags software.

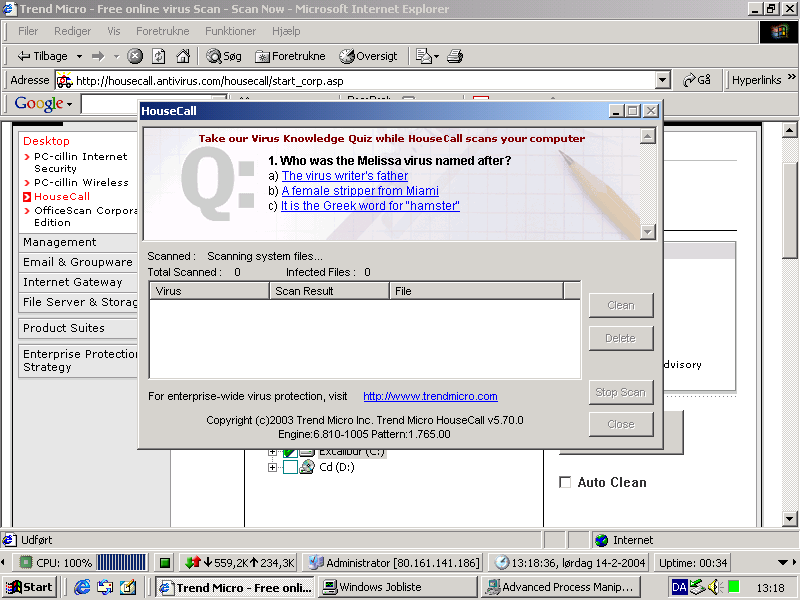

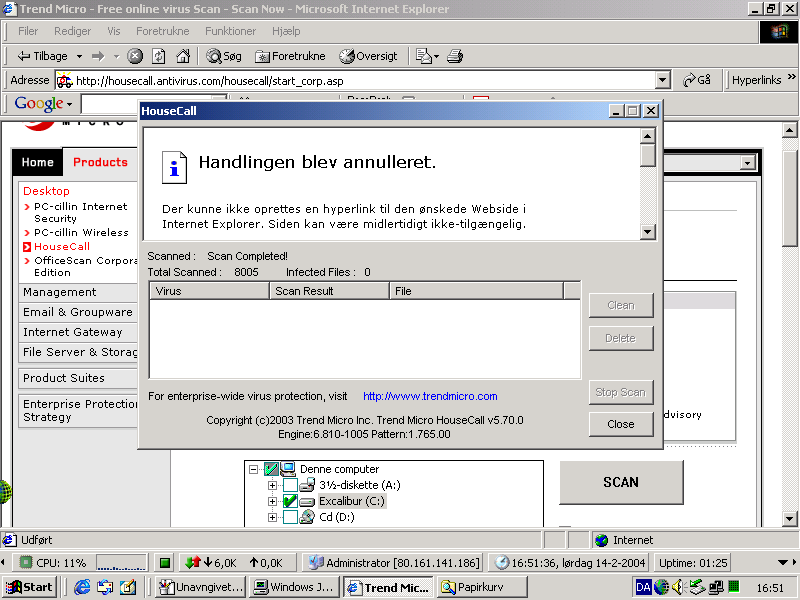

Okay, så kan online virusscanneren vel fjerne ormene? -

desværre nej, så længe ormene kører

forhindrer de scanneren i at fungere, og man vil ikke komme

længere end til dette billede.

Det er så på dette stadie at mange opgiver kampen og

formaterer, da det ser helt håbløs ud. Det er alt

andet end håbløs. En mulighed kan være at starte

op i fejlsikret tilstand og forsøge at fjerne ormene, men vi

benytter os i stedet af en anden metode som virker 100%. Da

maskinen jo dårligt kan blive meget mere inficeret end den

allerede er, går vi på nettet og henter nogle

værktøjer, som vi skal bruge. Det drejer sig om APM og

firewall/antivirus (medmindre du allerede har disse - link kan

findes nederst på siden).

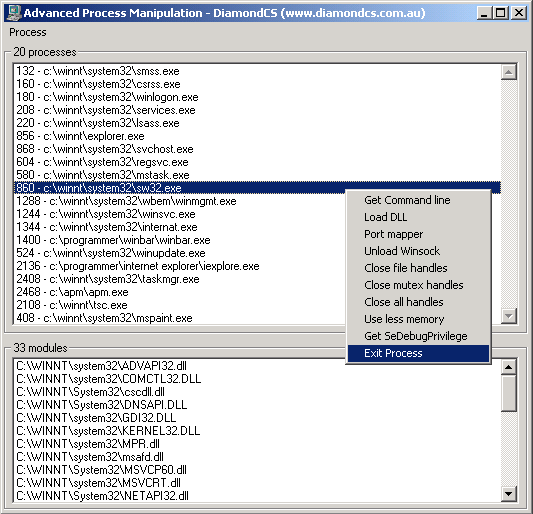

At vende et truende nederlag til sejr

Okay, næste runde! Vi har nu hentet lidt godter på nettet og starter simpelthen bare APM op og markerer den proces som ønskes lukket og vælger Exit Process (dette dræber processen). Vi fortsætter denne procedure indtil alle de ressourceædende processer er lukket ned. I visse situationer kan det forekomme at svchost.exe ikke giver fejl ved opstart, men i stedet fungerer som vært for ormen (svchost.exe vil da have et stort ressourceforbrug og opføre sig som om filen er inficeret), og genstarter processen ligeså hurtigt som den lukkes. Her skal man så dræbe den ressourceforbrugende svchost.exe, hvilket gøres ved at man først kigger i joblisten for at identificere den på forbruget, derefter husker man PID-nummeret og finder processen i APM. Derefter kan man dræbe øvrige processer.

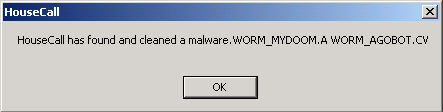

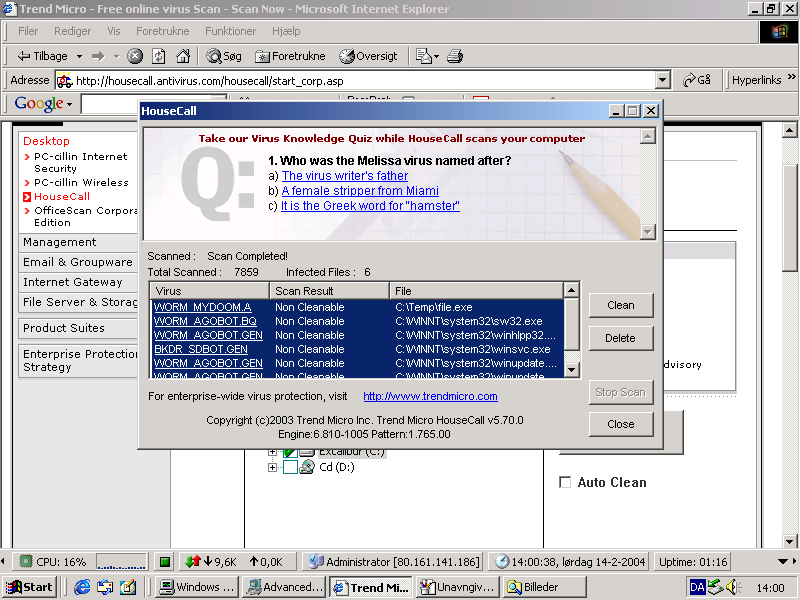

Så snart ormene blev dræbt kom der gang i online virusscanneren.

Efter endt scanning fandt online virusscanneren vores herlige orme. Det er bare at trykke på Delete og deres miserable liv er forbi, men husk lige at notere navnene - dem skal vi bruge om et øjeblik i registreringsdatabasen. Da computeren nu er virusfri skal den frakobles internettet mens firewall opsætningen gøres færdig og den sidste rensning foretages. Har man et antivirus program kan dette også fint installeres.

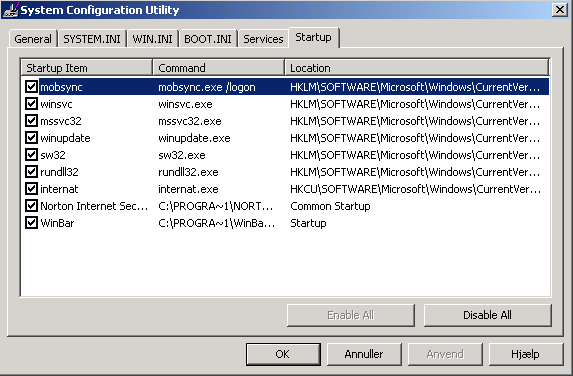

Nu virker msconfig igen og vi kan hurtigt tjekke hvilke elementer som er aktiveret i Startup fanen. Man kan så fjerne fluebenet ved uønskede elementer, men det er ikke nødvendigt i dette tilfælde da vi fjerner nøglen/værdien direkte i registreringsdatabasen om et øjeblik.

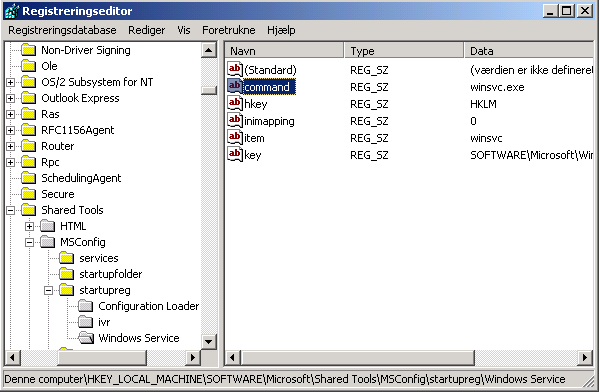

Nu skal registreringsdatabasen systematisk renses for alle disse nøgler og værdier. Der startes fra øverste mappe, indtastes en søgeværdi og så går det løs. Her er det f.eks. winsvc der søges på. Vi kan se at mappen (nøglen) i venstre side hedder Windows Service og winsvc fremkommer i højre side. I dette tilfælde skal selve nøglen (Windows Service) slettes og i andre tilfælde er det kun værdien i en nøgle. Sådan køres alle navnene igennem indtil der ikke er flere fundne nøgler eller værdier.

Nu er alle orme fjernet, men systemet er stadig langsomt!

Hverken antivirusprogrammet eller Ad-aware melder noget om

mssvc32.exe, og som jeg skrev tidligere identificerer filen sig

selv som Microsoft Windows Media Enforcer Components, hvilket jo

lyder ret uskyldigt. Det er dog ikke en Windows komponent, men

derimod noget man kalder malware. Malware er i gruppe med adware og

spyware, men er dog den værste af formerne. Programmet

forbruger alle systemressourcer og forsøger at skabe kontakt

til en IRC server i Singapore, bl.a. til 202.91.34.9 på port

6667, hvorfra det kan modtage instruktioner.

For at fjerne programmet skal det bare dræbes med APM og

derefter slettes. Alle forekomster af navnet skal ligeledes slettes

i registreringsdatabasen.

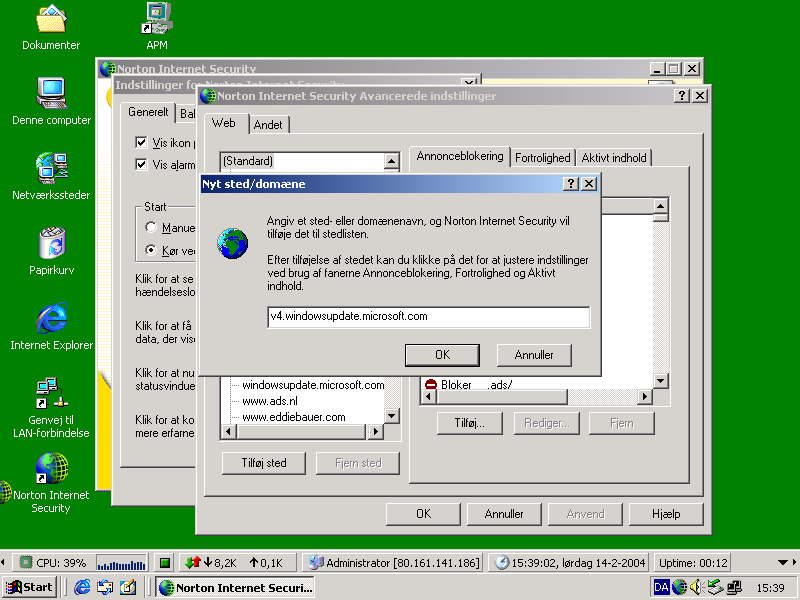

Såfremt der benyttes Norton Internet Security skal firewallen lige sættes op til at man kan køre Windows update. Det gøres ved at tilføje v4.windowsupdate.microsoft.com til stedlisten. Gøres dette ikke, vil en update ikke kunne gennemføres for service packs og IE6sp1, men almindelige opdateringer kan fint gennemføres.

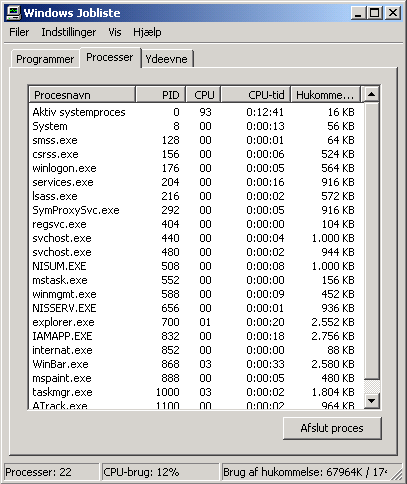

En kontrol af processerne viser at det kun er legitime processer som kører.

Den sidste kontrol efter at alt er renset og aktiveret. Ingen spor af orme og alt kører helt normalt. Nu er det tid til at installere opdateringer og service pack til Windows og derefter antivirussoftware.

Nyttige links

VærktøjerMsconfig.exe

Advanced Process Manipulation

Trend Micro online virusscanner

Gratis firewall og antivirus

Grisoft AVG antivirus

Sygate Personal Firewall 5.6

ZoneAlarm

Danske sites med information og hjælp

Arlet

Spywarefri

Virus112

Jeg håber, at jeg med denne artikel har givet dig både håb og mod på at tage kampen op mod diverse ondartede elementer såfremt du skulle blive ramt. Husk at det aller vigtigste våben i kampen er viden, helst til helt at undgå inficering eller hvis uheldet er ude, så til at rense maskinen. Om ikke andet, så er der altid hjælp at hente mange steder på nettet.

|

Tilbage til toppen Tilbage til Windows Tilbage til forsiden |

| Besøg siden 28.09.2003 |